OWASP

Motivation

Security

- Schutz sensibler Daten

- Vermeidung von Schäden

- Gesetzliche Anforderungen

- Vertrauen der Nutzer

Foto von Jason Dent auf Unsplash

Intrinsische Motivation

- Verantwortung

- Image

- Proaktiver Schutz

Foto von mahmoud azmy auf Unsplash

Extrinsische Motivation

- Externe Zertifizierung gewünscht

- Penetrationstest kundenseitig vorgesehen

- Gesetzliche Vorgaben

Foto von Joel Filipe auf Unsplash

Bekannte Beispiele

- ISO/IEC 27000-Reihe

- DSGVO

- BSI TR-03174

- “Trusted App” von TÜV TRUST IT

- Pentests von T-Systems, TÜV TRUST IT, TÜV Rheinland, etc.

Foto von Samir Satam auf Unsplash

Beispiel TÜV TRUST IT

Basierend auf dem renommierten Open Web Application Security Project (OWASP) Testing Guide analysieren unsere IT-Security-Experten gezielt Schwachstellen in Ihrer App

OWASP

Was ist OWASP?

- Open Worldwide Application Security Project (OWASP)

- Gemeinnützige Stiftung

- Ziel: Verbesserung der Softwaresicherheit

- Aufteilung in “Projekte”

Mobile Application Security

- Ein Projekt von OWASP

- Eigene Website: https://mas.owasp.org

Mobile Application Security

Hauptbestandteile

- OWASP MASVS (Mobile Application Security Verification Standard)

- OWASP MASWE (Mobile Application Security Weakness Enumeration)

- OWASP MASTG (Mobile Application Security Testing Guide)

MASVS - Beispiel

The app securely stores sensitive data

- Enthält Controls

- Regeln, die eingehalten werden sollen

Bild generiert mit Firefly

MASWE - Beispiel

Sensitive Data Stored Unencrypted in Private Storage Locations

- Enthält Weeknesses

- Schwachstellen, die ausgenutzt werden könnten

Bild generiert mit Firefly

MASTG - Beispiel

Data Stored in the App Sandbox at Runtime

- Enthält Tests

- Testen, ob Schwachstellen vorhanden sind

- Enthält Demos für iOS und Android mit Schwachstellen

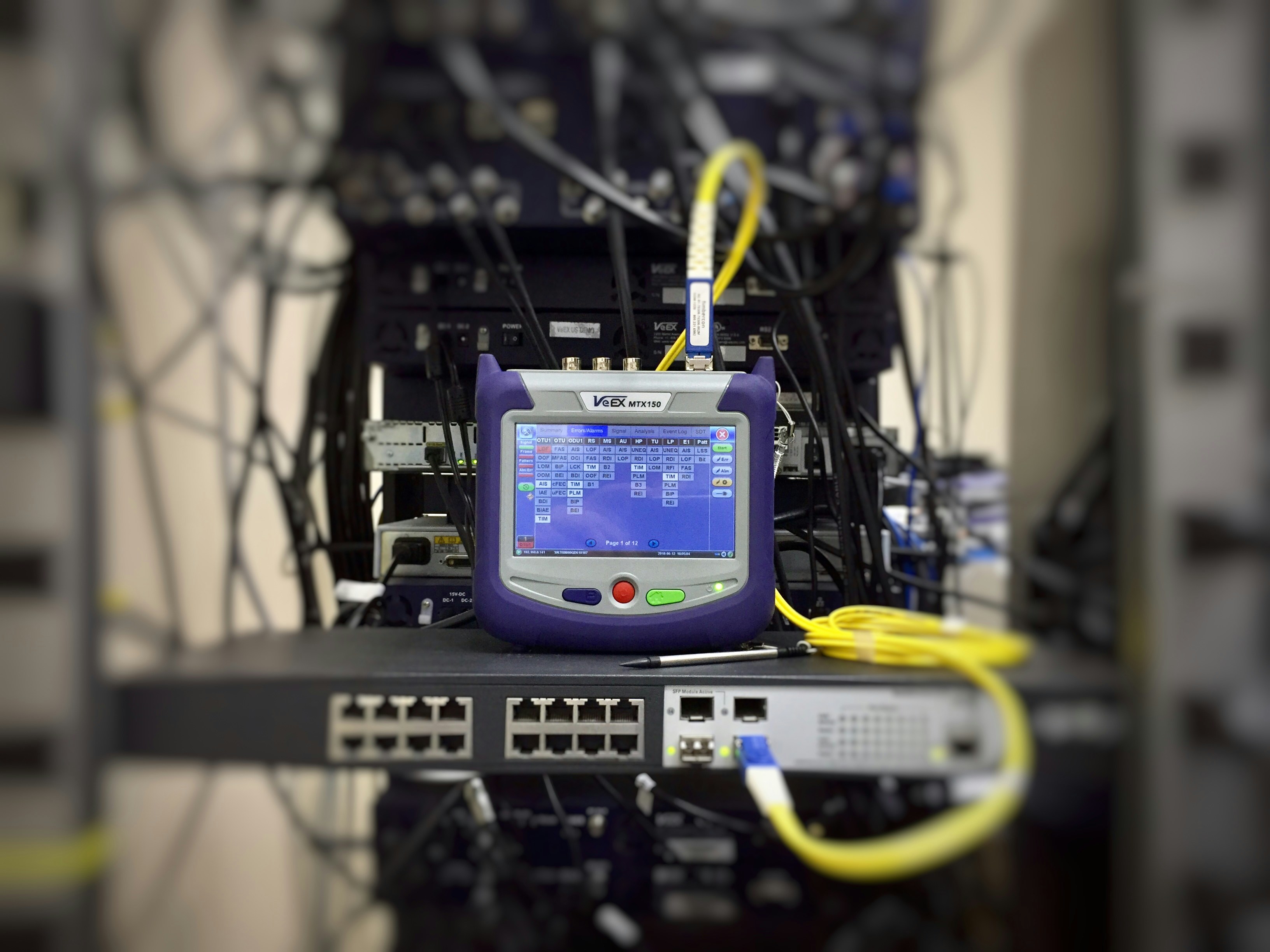

Foto von Ildefonso Polo auf Unsplash

Anmerkungen

- Größere Änderungen zwischen v1 und v2

- Diese sind noch nicht abgeschlossen

- MASVS stabil

- MASWE und MASTG im Portierungsprozess

Kategorien

- Storage

- Cryptography

- Authentication and Authorization

- Network Communication

- Platform Interaction

- Code Quality

- Resilience Against Reverse Engineering and Tampering

- Privacy

Testing Profiles

Motivation

- Der MASTG enthält aktuell 189 Tests

- Einige davon sind sehr aufwändig

- Es lohnt sich eine Teilmenge als Testprofil festzulegen

- Es gibt fertige Profile

Aufteilung

- Sicherheit

- L1 - Mindestanforderungen

- L2 - Zusatzanforderungen (Externe Gefahren)

- R - Maximalanforderungen (Nutzer nicht vertrauenswürdig)

- Privatsphäre

- P - Mindestanforderungen

Testmöglichkeiten

Überblick

Bemerkungen

- OWASM MAS hat Fokus auf dynamischen Black Box Tests

- Typische Angreifer verfügen nicht über Source Code

- Statische Analyse ist aber sehr hilfreich in der Entwicklung

- Reverse Engineering ermöglicht ggf. Gray Box Tests